CTF4bとは

CTF for ビギナーズは、コンピュータセキュリティ技術を競う競技であるCTF (Capture The Flag) の初心者を対象とした勉強会です。本勉強会では、CTFに必要な知識や技術を学ぶ専門講義と実際に問題に挑戦してCTFを体験してもらう演習を行います。ここから

ってことで参加してきたので自分が解いた問題と解けたけど提出に間に合わなかった問題のwriteupを書いておこうと思います

writeup

web100

タイトルがlogin as adminっていうwebページがあります。

まぁビギナーだからSQLiで抜いて終わりだろうなーってことで

userのところに「'OR 1=1 --」でログインしてみると、ログインしたページにflagが表示されているのでそれを送信しておしまい。

web200

問題のページを開くとflagはhtmlのどこかにあるよと書いてあります。

web問題なのでとりあえずクッキーとかローカルのところとか調べてみるかーとしてクッキーを見たらctf4b~~というクッキーを発見しました。

エンコードされている部分(%3F)があったのでそれをデコードします。

<script>

alert(decodeURIComponent('%3F'));

</script>

とやるとデコードされてた文字が?とわかったのでflagを送信して終了。

flagはctf4b{web200_is_7oo_3asy_4_u?}

bin200

もらったファイルをfileコマンドで見てみるとpngファイルとでてきます。

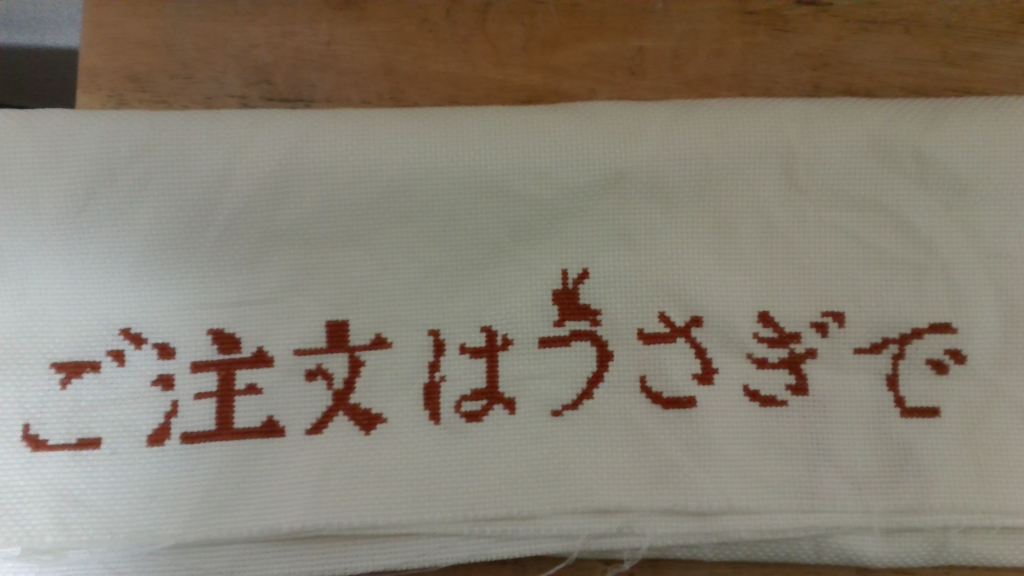

なので拡張子を変更してみてみると次の画像が出ます。

どこかで見たようなアイコンが....

このままではflagは見えないのでstringsコマンドで調べると、最後のほうにHint[strings+grep]とかでてます。

strings bin200.png | grep ctf4b

でflagを抜き出して終わり。

flagはctf4b{Are_you_megrep-per?}

bin100

間に合わなかった問題

渡されたファイルをfileコマンドで調べて拡張子を変え、新たに出たファイルをまた調べて拡張子を変えの繰り返し。

最終的にはjpgあたりの画像がでてくる

flagはctf4b{USY_1989_OVA}

net100

解いたのだがファイルを落とすの忘れたせいでどんな問題だったかあやふや。

確かpcapファイルのhttpあたりでfollow tcp streamをやるとflagがそのままあったはず。

net200

pcapファイルを渡される。中身を見るとどうやらtelnetをやってるようだ。

ユーザーとパスワードが簡単に見れるのと問題にサーバーにアクセスしようみたいなことが書いてある。

telnetの使い方を知らず轟沈。頼みの携帯も圏外で死亡。

解答でtelnetでつなげば終わりだったらしい。つらい

net300

今度はftpのpcapファイルを渡される。

とりあえずftp-dataの最初のfollowtcpstreamをみるとtxt,zip,txtとftpを利用してる

残りの3つのパケットをfollotcpstreamで見たりsave asしたりしてつなげるとflagができあがる。

flagはctf4b{This_communication_is_not_encrypted.}

追加のbin300

IDAdemoつかってSetIPとかを利用して終わる関数にとばさないようにしていく

test eax eax

jnz

の部分のtestに進めるとエラーが起きるのでその直前にブレークポイントを設定してsetIPで飛ばしていきます。

最後にanswerの関数に飛ばすと答えがとれます

終わりにde

ctf4b意外と時間が短いから焦るし、最初のほう設定されてたflagが間違っていてweb100で10分くらい考えてしまっていてもったいなかった感じがいなめない。そして違和感を覚えたら運営にちゃんと聞くってことを覚えました。

あとは普段からネットに頼りすぎだということでデコードの方法を忘れるとかでもうちょっと頭の中にある知識を増やしておかないと上にいけないと感じたctf4bでした。

次のctf4b大阪とかいけたらがんばりたいですね。

500の問題とか解けたら更新するかも??