日本を取り巻くばらまき型攻撃メールのまとめ(2020/7/17-2020/11/6)

20192020/2/7以降活動停止していたEmotetが2020/7/17から再開して、いろいろなところで感染の報告であったり、注意喚起が飛び交っている状況です。

しかし2020年10月ごろよりEmotet以外の日本語のマルウェア付きのばらまき型攻撃メール(以降、攻撃メールとする)が観測されています。Emotetだけに注意を払えばよいという状況ではなくなりつつあると私は考えており、今回この記事で下記の内容をまとめました。この記事が皆さんの助けになればと思います。

- どのような攻撃メールが観測されているか

- 攻撃メールおよびマルウェアの違いはなにか

- Emotet、Zloader、IcedIDのマクロの動作

- やったほうが良い対策

またいずれの攻撃メール・マルウェアについてもサンプルが大量に存在し、すべてのサンプルを確認したわけではないため推測込みで記載していますので、その所だけご留意をお願いします。

この記事で伝えたいことは一つです。

「それ本当にEmotetですか?別のマルウェアへの感染を狙った攻撃メールではないですか?」

追記:IcedIDの説明にミスがあったので修正 (2020/11/9) 追記その2:冒頭のEmotet停止時期にミスがあったので修正(2020/11/10)

攻撃メールの大別

2020年10月ごろから観測されている、攻撃メールは2020/11/6時点で下記の4つに大別できます。それぞれの概要や参考リンク等を軽く紹介します。

参考リンクは基本的には日本語で書かれているものをメインで記載しています。

- Emotet

- IcedID

- Zloader

- phorpiex

Emotetについて

Emotetに感染すると下記の影響が起こりえます。

- 認証情報やメール本文アドレス帳の情報が盗まれる

- Emotetの感染を広げる攻撃メールが送信される

- Emotetから別のウイルスがダウンロードされ、別のウイルスへ感染させられる

Emotetの機能として別のウイルスをダウンロードする機能があります。JPCERTさんが出しているEmocheckはEmotetがダウンロードしたウイルスのチェックはしません。またEmocheckで検知されなかったからEmotetに感染していないと思うのは危険なので気を付けましょう。

Emotetに関しては、以下のリンクが参考になります。

- Emotetの基本情報

- Emotetの対策

- JPCERT マルウエアEmotetへの対応FAQ - JPCERT/CC Eyes | JPCERTコーディネーションセンター公式ブログ

- @bomccss氏によるブログ Emotet感染時の対応 - bomb_log

- EmotetのIoC情報

IcedIDについて

IcedIDに感染すると下記の影響が発生しえます

メールの認証金融情報や資格情報が盗まれるIcedIDの感染を広げる攻撃メールが送信される

IcedIDに関しては以下のリンクが参考になります。

- IcedIDの参考情報

Zloaderについて

Zloaderに感染すると下記の影響が発生しえます。

- 入力したキーストロークの情報を窃取される

- Web画面で入力した

Zloaderに関しては、以下のリンクが参考になります。

phorpiex botnetについて

botnetとしている通り「Phorpiex」はマルウェアの名称ではなく、ウイルスに感染をさせるメールをばらまいているボットネットになります。 この「Phorpiex」によって配信されるメールの添付ファイルを実行することで、下記の影響が発生しえます。

- ランサムウェアに感染し、ファイルを暗号化される

Phorpiexに関しては、以下のリンクが参考になります。

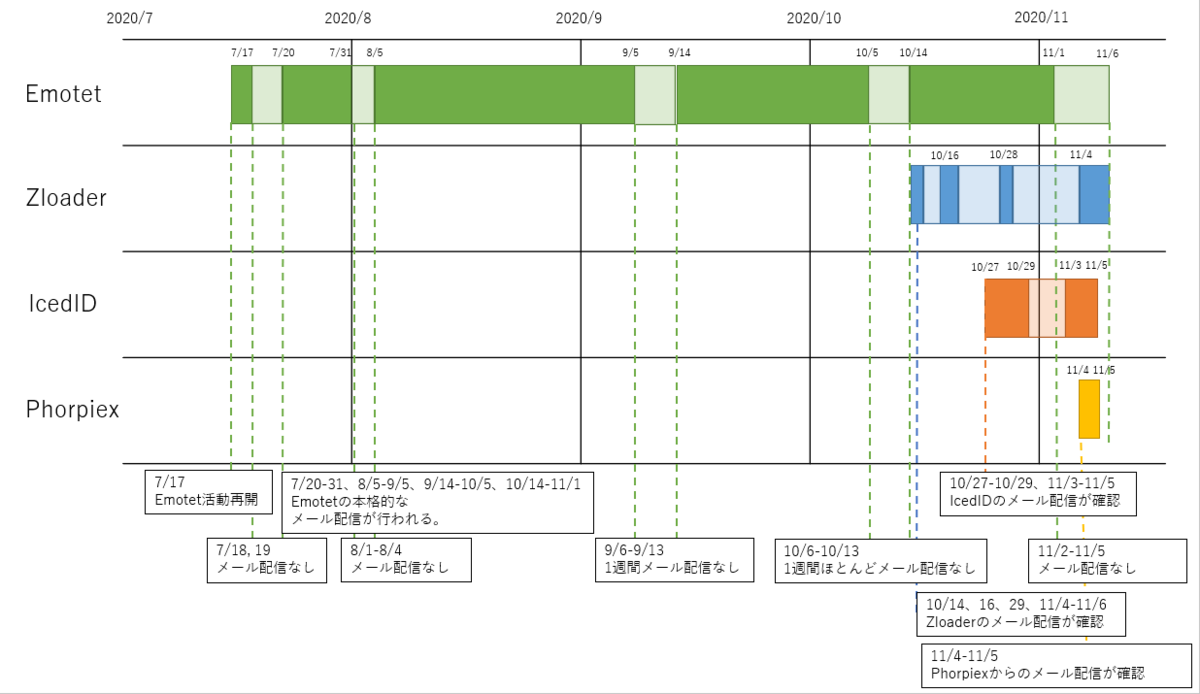

タイムライン

4種の攻撃メールがいつ配信されているかを図にまとめました。

図中の日付はメールが配信された日、いったん終了した日を記載しています。

メール配信された期間、および配信されていない期間はコメントとして記載してあります。

Emotetは11月に入ってからほとんど観測されておらず、逆にZloaderやIcedIDの攻撃メールが観測されています。

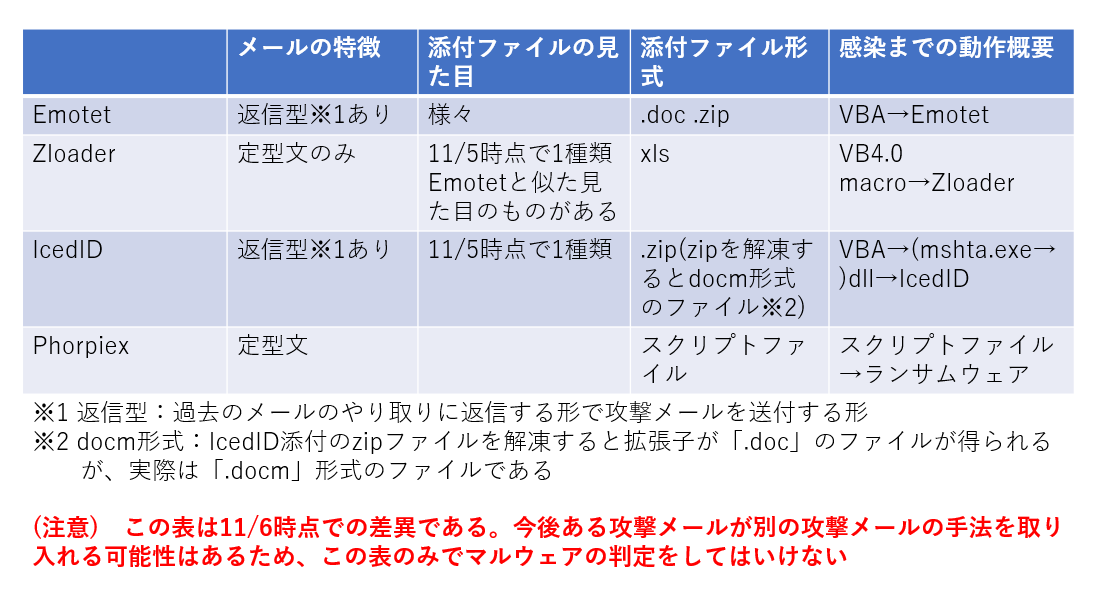

4つの攻撃メールの大まかなまとめ

Twitter等で見ているとEmotetのメールとIcedIDのメールを間違って認識していたりするような形があるので、まとめてみました。

ものによってはEmotetと似たような特徴があったりします。

この表のまとめは11/8時点では有用かもしれませんが、明日にはもしかしたらZloaderの攻撃メールがdoc形式の添付ファイルになっている可能性は0ではありません。 マルウェアに詳しくない人は、見た目やメールの特徴で「これは~だ」だから対策はこうとかいうのはやめるべきです。

もし攻撃メールを受信した場合や開いてしまった場合は速やかに企業のCSIRTもしくは情報システム部、場合によってはセキュリティベンダ等に依頼をして、正確な対応をすることが重要になります。

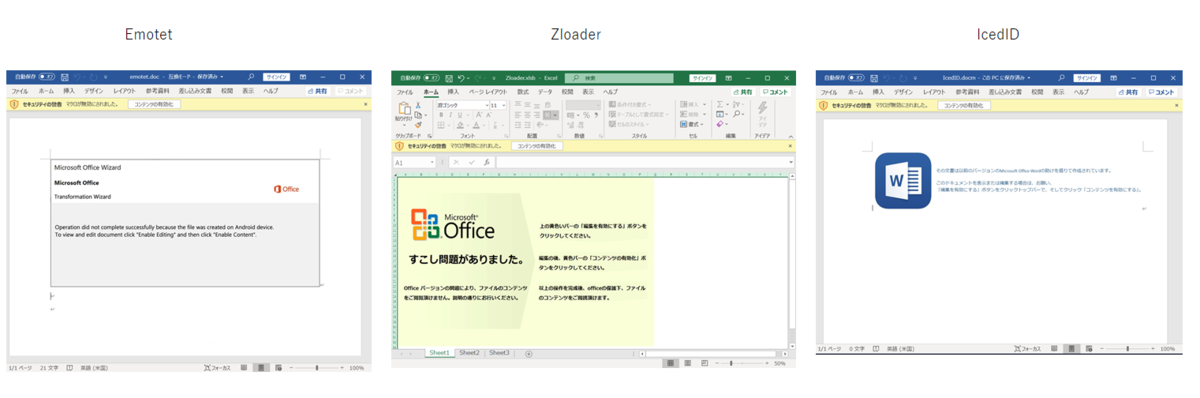

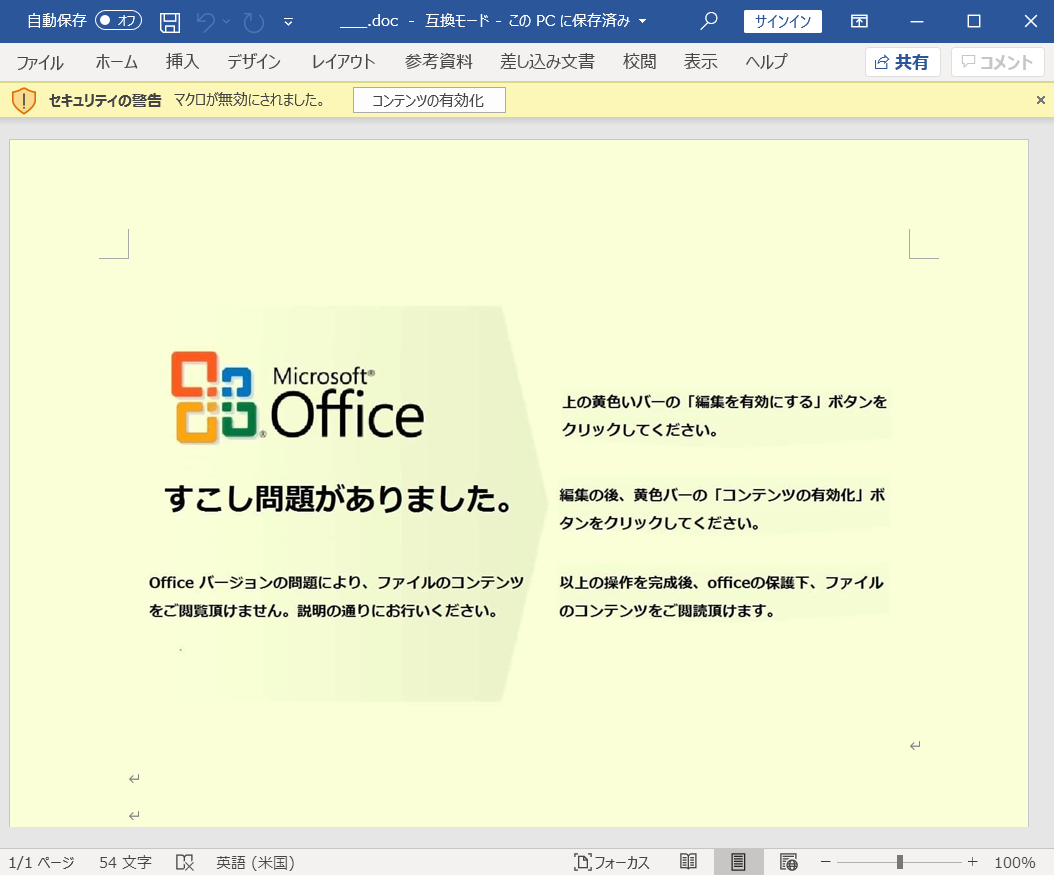

添付ファイルの見た目の比較

Emotet、ZloaderとIcedIDの添付ファイルの見た目についてです。いずれのOfficeファイルにも「コンテンツの有効化」を押すように誘導する画像が張り付けられており、この画像のことをデコイ(おとり)画像と呼びます。

Emotetはたくさんのデコイ画像があるので、すべて見たい方は@bomccss氏がブログでまとめていらっしゃるのでそちらをご覧ください。

マルウェアEmotetの活動再開(2020/07/17-) - bomb_log

Emotetはたくさんありますが、ZloaderとIcedIDは現在のところ一つのデコイ画像しか見つかっていないと思われます(2020/11/6時点)

Emotetはたくさんのデコイ画像がありますが、その中でも下の画像はZloaderのデコイ画像と似ており、先に書いたように見た目のみでマルウェアの種類を断定することの危うさを証明できるものと思います。

Emotet、Zloader、IcedIDのOfficeファイルのマクロを有効化した際の動作の違い

phorpiex botnet以外の3つの攻撃メールはOfficeファイルもしくはOfficeファイルをパスワードzipに圧縮したファイルが添付されており、それぞれマクロを有効化することで、ウイルスに感染します。

Emotetの場合

- マクロを有効化するとPowershellスクリプトを実行する

- Powershellスクリプトは外部と通信して、exe形式の実行ファイル(Emotet)を保存し、実行する

Zloaderの場合

- マクロを有効化すると、dllファイルを書き出し、実行する

- dllファイルは外部と通信してZloaderをダウンロードし、実行する。

IcedIDの場合

2020年10月27日~29日の場合

- マクロを有効化すると、外部と通信してdllファイルを保存し、実行する。

- dllファイルはさらに外部と通信して、IcedIDをダウンロードし実行する

2020年11月4日以降の場合

- マクロを有効化すると、mshta.exeを用いてJavaScriptを実行する

- JavaScriptは外部と通信して、dllファイルを保存し、実行する

- dllファイルはさらに外部と通信して、IcedIDをダウンロードし実行する

全般的な対策について

下記の対策を徹底したほうが良いと私は考えています。最近の攻撃メールを不審なものとして見破るというのは難しくなってきていると感じています。 そのためOfficeファイルについては下記の対策を徹底することが初めの一歩だと思います。

- 「マクロの有効化」ボタンを押さない

- マクロを使わないのであれば、マクロを全般的に無効化する

マクロの無効化についてはJPCERTさんがやり方を説明しています。

以上